やはり新型コロナウイルスの情報に見せかけた、サイバー攻撃メールが確認されています。

今回に限らず、地震や台風などの災害や世の中を騒がせる大きな被害が発生すると、必ずと言ってよいほどニュースに便乗した「デマ」や「詐欺」が増えます

今回も世の中の不安や関心に付け込んだ最悪なサイバー攻撃手法ですが、これはサイバー犯罪者の常套手段です。

Emotet(エモテット)ウイルスは一度感染すると被害が甚大になりますので、ウイルスの特徴をまず把握し感染しないよう対策をしっかり検討しておきましょう

Emotet(エモテット)ウイルスとは

Emoterは元々、クレジットカード情報やネット銀行等、金融機関のアカウントID,パスワード,暗証番号盗む

ことを目的とした「オンライン銀行詐欺ツール」(バンキングトロジャン)とよばれるマルウェアでした

海外では「E-mail conversation hijaking attacks」と呼ばれています。

金融機関を狙った、このサイバー攻撃は、大規模なスパムメールをばら撒き世界各地にウイルスが蔓延しました。

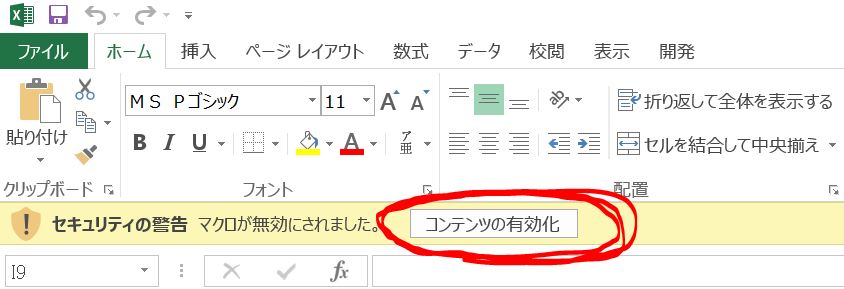

メールに添付された、Word文書を開き画面上部に表示された「コンテンツの有効化」をクリックするとPowerShell

マクロが起動します。

その結果システム上に「C&Cサーバー」からマルウェアをダウンロードすることとなりEmotetウイルスがインストールされる流れです

Emotetが厄介なのは、1度感染すると感染させたパソコン情報を、標的組織毎にC&Cサーバに送り解析される事にあります。この結果、対策をしても感染先にバージョンの違ったEmotetウイルスを送り込んだり、セキュリティをすり抜けるモジュールを導入したり、あの手この手で、他のパソコンにウイルス感染を拡大させていきます

Emotetウイルスに感染したらどうなる?

・過去に送受信したメールアドレスと表示名が盗まれます

・取引先や外部の組織に大量の不審メールを送信してしまう

・Webブラウザに保存されていた認証情報も漏えいする可能性があります

・トロイの木馬やランサムウェア(身代金要求)等のマルウエア感染可能性があります

Emotetウイルス攻撃の手法

ウイルス感染のルートはメールに添付されたofficeファイルです。

主にWordファイルが攻撃の主流です。マクロ機能を使って行う攻撃なのでExel(表計算ソフト)

でも発生する可能性があります。

最近は添付ファイルではなくURLリンクをメール本文に忍ばせクリックさせる手口も出てきています。いわゆるファイルレスマルウェアです

送信されるメールは2つの攻撃手口を使います

①フィッシングメール(なりすましメール)

この場合は、表示名が同じであったり、メールヘッダの偽装もあります。

メール受信者と以前に送受信した「文面」をそのまま悪用される巧妙な手口です

よほど注意していないと気づけない可能性が高いです。

やはり標的型メール攻撃対策ソリューションやメール訓練による啓蒙など

従業員の人力だけではなくシステムによる脅威の発見や警告フォローが必要でしょう

②不審メール(ばらまき型)

いわゆるスパムメールです。怪しいメールと一目でわかりますので、メール開封せず削除すれば問題ありません。

興味本位でメールを開封し、添付ファイルやURLリンクをクリックするとEmotetに感染しますので、不審なメールは削除する、もしくは管理者まで報告するなどルール徹底が必要でしょう

※2020/1/28以降に「新型コロナウイルス」に関する本文により添付ファイルを開かせるメール

が確認できています。

ーーーーーーーーーーーーーーーーーーーーーーーーーーーーーーーーーーーーーーーーーーーーーーー

Emotet ニュース記事抜粋

Emotet」と呼ばれるウイルスへの感染を狙うメールについて