「2段階認証設定していたのに不正送金被害にあった・・・」2025年は、ワンタイムパスワード(OTP)すら盗まれる“リアルタイム型フィッシング詐欺”の被害が急増しています。本記事では、実在の被害報道を踏まえ、リアルタイムフィッシング詐欺の解説・手口と実効性のあるフィッシング詐欺対策を解説します。

多要素認証を簡単に突破するリアルタイム型フィッシング詐欺とは

目次

従来のフィッシング詐欺手口との違いについて

従来のフィッシング詐欺は、偽サイトで入力された情報をサーバに貯めておき、後からハッカーが不正ログインし、金銭目的の悪用をしていました。

しかし2025年に大流行しているリアルタイム型フィッシングは、入力された情報を「その場で正規サイトへ転送」し、ワンタイムパスワードや生体認証コードをリアルタイムで盗み取って利用します。 つまり「入力と同時に乗っ取られる」 これが最大の特徴です。

なぜワンタイムパスワード(OTP)が狙われるのか

多要素認証が広まり、パスワードだけではログインできない仕組み(2段階認証)が当たり前になりました。そこで詐欺師は、「あなたが本物のサイトにログインしている」と思い込ませたまま、裏で通信を盗み見る手口を考えだしました

仕組みを簡単に説明しますと、何かしらの手段で、あなたを本物そっくりの偽サイトに誘導し、そこで入力した「ID・パスワード・認証コード(ワンタイムパスワードなど)」が、その瞬間に詐欺師のパソコンを経由して正規のサイトへ送られるのです。

つまり、偽サイトであなたが本人確認を済ませるのと同時に、攻撃者はあなたの代わりに本物のサイトにログインできてしまいます。

さらに最近は、「フィッシング詐欺を誰でも簡単に実行できるパッケージ」がネット上に出回っています※PhaaS:フィッシングのサブスクサービス

これにより、専門知識のない詐欺グループでも、数クリックで一般ユーザへ高度なハッキング攻撃を仕掛けられるようになっているのです。

実際にログイン情報をどのように盗むのか?流れを解説

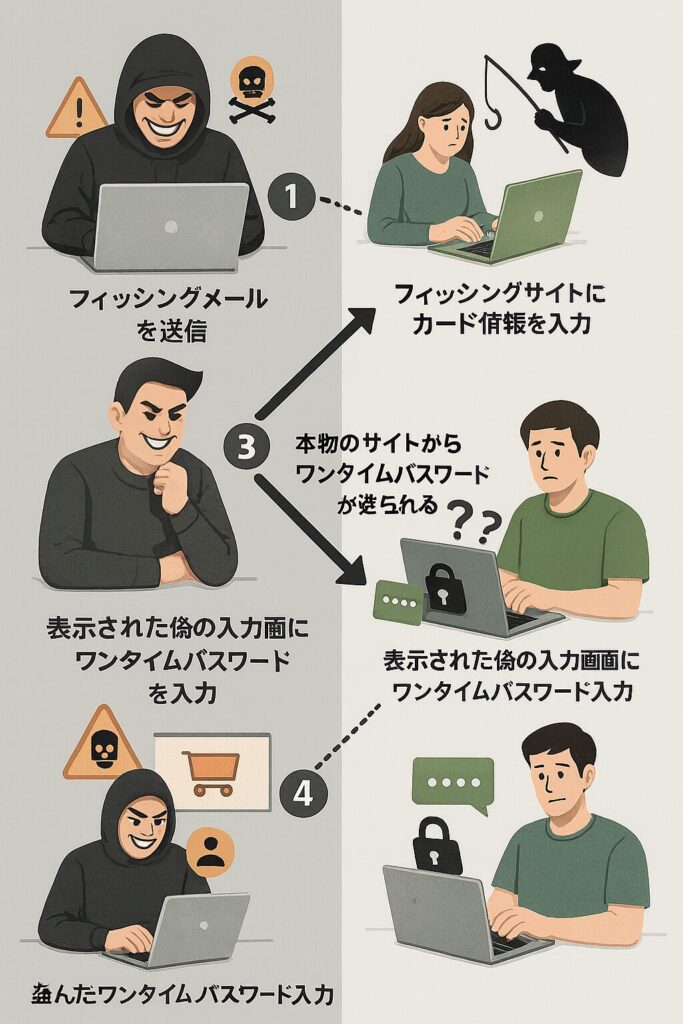

①まず偽サイトの誘導し認証コードを取得します

ここがハッカーが1番手をかける部分です。

SMSやメールに記載されているリンクから、偽サイトのURLリンクを踏ませます。

①利用者が偽サイトでログイン情報を入力

- IDやパスワードを偽物のサイトに入力してしまう

②攻撃者が本物のサイトへ同時に入力

- 盗んだ情報を使って、攻撃者が本物のサイトにログインを試みる

③本物のサイトが追加認証を要求

- セキュリティのため、SMSやアプリで認証コードが送られてくる

④偽サイトでも認証コードの入力を求める

- 偽サイトが「認証コードを入力してください」と表示

⑤利用者が受け取った認証コードを偽サイトに入力

- 本物だと信じて、スマホに届いた認証コードを入力してしまう

⑥攻撃者がすぐに認証コードを盗み正規サイトで利用

- リアルタイムで盗んだ認証コードを使い、本物のサイトへの不正ログインが完了

SMS・メール・チャットを悪用する手法

スマホでは、メールやSMS、LINE・X・インスタグラム・Facebookなどで届くDMに記載されたリンク(URL)は一部省略されて表示がされるケースが多いです。

たとえば「https://example.co.jp」のような正しいアドレスも、「example.co.jp」など短縮URLに見えることがあります。

そのため、「偽サイト」かどうかを一目で判断できないのです。

詐欺師(ハッカー)はこの弱点を利用し、短縮リンク共に、日常でよく見るメッセージを自然な日本語で送ってきます。

「カードの不正利用を検知しました」

「アカウントを凍結します」

「再配達を受け付けました」

メッセージ内にある、リンクをタップすると「ヤマト運輸」や「楽天証券」の正規サイトとほぼ同じデザインの偽ページに誘導され、正規サイトを思い込んで、ログインや認証コードの入力を進めてしまいます。

実際には、その入力情報が詐欺師のサーバーにリアルタイム転送され、即悪用されてしまうのです。

PhaaSの普及で、見た目も手際も“ほぼ本物”のため手口の巧妙化が続いています。

国内フィッシング詐欺被害事例

証券会社を狙った手口(例:楽天証券ほか)

2025年10月、楽天証券がリアルタイムフィッシング詐欺の確認を公表しました。ユーザー入力をリアルタイムで窃取・転送する仕組みで、取引暗証番号入力画面の偽装にも注意喚起が出ています。主要メディアも同件を報じ、証券口座を狙った被害の深刻化が示されています。

クレジットカードやネットバンクでの被害パターン

カードでは即時決済、ネットバンクでは短時間の送金が典型です。フィッシング対策協議会の報告や各社の発表では、金融ブランドを狙う手口の増勢が読み取れます。

実際に起きた被害の時間軸と拡大の度合い

報告では、フィッシングメール受信から被害発生までが数分〜十数分という短時間であることが多く、入力直後に資金移動されるケースが確認されています。一瞬の判断ミスが重大な損害につながる点が特徴です。

被害に気づいたら今すぐやること(緊急対応)

まず連絡すべき先(カード会社・証券・銀行・警察)

不正の兆候に気づいたら、金融機関の緊急窓口へ連絡し口座・カードの一時停止を依頼します。続けて警察(サイバー犯罪担当)へ被害届や相談を行い、可能であればフィッシング対策協議会等の窓口へ情報提供を行うと対応がスムーズになります。

SMS/メール本文、差出人番号、偽サイトのスクリーンショット、アクセス時刻を削除せず保存してください。これらは金融機関・警察に提示する重要な証拠になります

【重要】パスワード・認証設定の即時変更する

- 該当サービスのパスワードを直ちに変更(他サービスと同じパスワードを使い回している場合はすべて変更)これを行わないと被害が拡大します

- 認証アプリや登録電話番号の再設定

- 認証の通知先メールに不明なアドレスが設定されていないかチェックする

個人でもできる具体的な予防策

公式アプリや公式サイトからのみアクセスする

そこで仕組みを先に変えるのが近道です。具体的には、公式アプリからのみ操作する、PCでは公式サイトをブックマークして必ずそこからアクセスする、という導線の固定です。

- 公式アプリ固定:証券会社・ネットバンクは、アプリからのみ操作する運用にし、メッセージ中のリンクを使わない。

- ブックマーク固定:PCは公式サイトをブックマークし、検索結果やメッセージ内リンクは使わない。

- 通知強化:ログイン・出金・取引の通知は必ずONにする(不審な通知が来たら即連絡)。

ユーザー別のおすすめ対策(クレジットカード/投資家/ネットバンク利用者)

クレジットカード利用者向け(利用通知・ロック)

カード会社のアプリで利用通知を即時ONにし、利用都度通知が届くようにしておきます。不審な利用があれば気づけますので、クレジットカード会社へ連絡し、即時停止の手続きを行ってください。

証券会社は出金先ロックと通知設定

楽天証券は出金先を事前登録した口座に限定でき、出金先変更に対する追加手続き(電話確認や書面)が設けられています。

SBI証券・マネックス証券なども、出金先の変更に厳格な手続きを要求する設定や運用があり、即時オンライン変更を避けることで攻撃のスピードに追随させない仕組みです。

出金先の事前登録と変更ロック、出金通知は必ず有効にしてください。

ネットバンク利用者向け(ログイン履歴・OS更新)

ログイン履歴の定期確認と端末(OS/ブラウザ/アプリ)の最新化は基本中の基本です。

SMS依存の2段階認証は可能なら脱却し、パスキー対応や認証アプリへ移行することをおすすめします。

よくある誤解とその正しい理解

「2段階認証していれば100%安全」は誤り

逆プロキシ型のリアルタイムフィッシング詐欺は、ユーザー入力の直後にOTPを使い回すため、従来の「2段階認証=鉄壁」という前提が崩れます。モダンなフィッシングキットはセッションCookieも狙い、ログインそのものを乗っ取る能力を持ちます。

「アプリ認証は無敵か?」—残るリスクと運用

認証アプリでも、端末がウイルス感染していれば危険です。したがって「リンクを絶対に踏まない」だけでなく、「自動入力(ドメイン一致)」「OS/アプリの更新」「不審なアプリの削除」といった運用での土台固めが必要になります。ウイルス対策ソフトの導入が必要です

まとめ:今日からできる5つのチェックリストと行動喚起

- メッセージのリンクは原則使わない(公式アプリ/ブックマーク固定)

- クレジットカードの利用通知設定を行う

- ワンタイムパスワードはやめる(認証アプリ/パスキーへ)

- 証券口座は出金先の事前登録+変更ロック・通知ON(楽天/SBI/マネックス等)

- スマホの迷惑SMSフィルタを設定して入口で除去する

リアルタイム型は「人の反射」を突く犯罪です。習慣に頼らず、導線・道具・設定で「間違えようがない」環境を先に作りましょう。怪しいと思ったらまず公式アプリから入り直す――この一点だけで被害は大幅に減らせます。

参考:一次情報・注意喚起リンク(確認用)

- 楽天証券:リアルタイムフィッシング詐欺に関する注意喚起(2025/10/10)

- ITmedia:関連報道

- マネックス証券:フィッシング対策ページ

- 解説ブログ:楽天証券の対策まとめ(参考)

- 東洋経済:関連記事・分析

※本記事は2025年10月18日時点の公開情報を参考にしています。サービス仕様や各社の対応は更新される可能性があるため、最新の公式ページを必ず確認してください。